【PConline资讯】2017年,黑客组织ShadowBrokers对外宣称他们已经成功入侵了美国国家安全局(NSA)下属的黑客组织EquationGroup,下载了后者大量的攻击工具并在网上发起拍卖。而现在又有黑客发布了类似的黑客工具,不过这次来自于伊朗精英网络间谍部队之一,在业内被称之为APT34,Oilrig或HelixKitten。

尽管本次发布的黑客工具并没有2017年NSA泄露的黑客工具那么复杂,但它们依然是非常危险的。这些黑客工具自今年3月中旬开始在网络上发布,以LabDookhtegan这个假名在Telegram频道上进行出售。

除了黑客工具之外,Dookhtegan还发布了一些似乎是来自APT34组织的黑客受害者的数据,这些数据主要是通过网络钓鱼页面收集的用户名和密码组合。

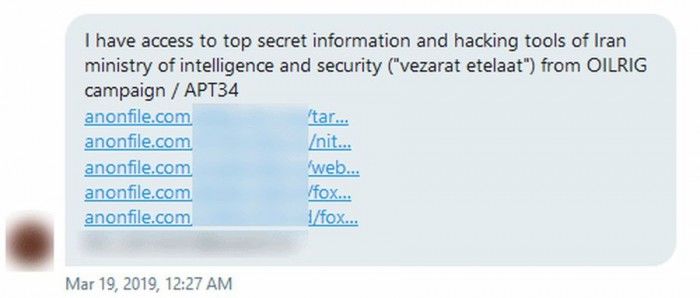

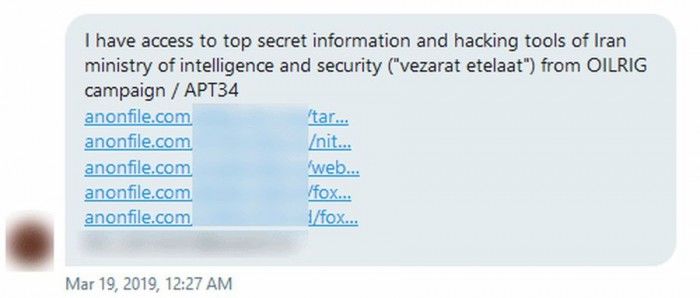

在3月中旬的时候,外媒ZDNet已经报道过这些黑客攻击以及受害者数据。在推特私信中,一位推特用户分享了一些在Telegram上发现的相同文件,因此有理由相信这个推特用户和Telegram上的LabDookhtegan是同一个人。

在推特私信交流中,这位泄露者生成参与了该组织的DNSpionage活动,但泄露者极有可能是外国情报机构的成员,试图隐藏他们的真实身份,同时给予更加相信伊朗的黑客工具和操作的真实性。

一些网络安全专家已经确认了这些工具的真实性。Alphabet的网络安全部门Chronicle今天早些时候向ZDNet证实了这一点。在今天发布的Telegram频道中,黑客共泄露了6个黑客工具的源代码,此外还有部分来自活跃后端面板的内容以及收集的受害者数据。

这6个黑客工具分别为:

- Glimpse(基于PowerShell的的新版木马,PaloAltoNetworks命名为BondUpdater)

- PoisonFrog(旧版BondUpdater)

- HyperShell(称之为TwoFace的PaloAltoNetworks网络外壳)

- HighShell(另一个Webshell)

- FoxPanel(钓鱼工具包)

- Webmask(DNS隧道,DNSpionage背后的主要工具)

根据报道,Dookhtegan总共泄露了66名受害者的数据,这些受害者主要来自中东国家,还有非洲,东亚和欧洲。数据来自两个政府机构,也来自私营公司。Telegram频道上指定的两家最大公司是阿提哈德航空公司和阿联酋国家石油公司。